En un mundo digital donde toda la humanidad depende en gran medida de equipos tecnológicos que requieren conexión a internet, donde el cambio es constante y los ataques evolucionan con rapidez, la ciberseguridad moderna ya no puede basarse únicamente en controles técnicos ni en la reacción inmediata ante incidentes. Las organizaciones enfrentan adversarios más organizados y tecnológicos, con campañas más sofisticadas y un panorama de amenazas que crece tanto en volumen como en complejidad. En este contexto, la inteligencia de amenazas y la comprensión adecuada del panorama de amenazas (Threat landscape) se convierten en pilares fundamentales para la resiliencia y la continuidad operativa.

Este blog realizará un análisis/reflexión sobre estos dos temas:

- Los fundamentos de la inteligencia de amenazas como piedra angular de una estrategia de seguridad proactiva.

- El análisis del Capítulo 1: Threat Landscape and Cybersecurity Incidents, que amplía la comprensión del entorno de amenazas y su relación con la respuesta a incidentes.

Fundamentos de Inteligencia de Amenazas

Cuando hablamos de inteligencia en el ámbito de la ciberseguridad, nos referimos a la simple acción de anticipar y contar con la información necesaria y relevante sobre los riesgos existentes en nuestro contexto. El estudio de los Fundamentos de Inteligencia de Amenazas revela un principio clave: la ciberseguridad ya no es solo tecnología, es estrategia, contexto y anticipación. En un entorno donde emergen con frecuencia nuevas tácticas, técnicas y procedimientos, contar con información sin procesar, no es suficiente. La inteligencia de amenazas transforma datos aislados en conocimiento que guía las decisiones y fortalece la defensa organizacional.

Conocer el panorama de las amenazas y sus actores es uno de los elementos centrales de la inteligencia de amenazas. Comprender que cada panorama está compuesto por actores con motivaciones y métodos de ataque distintos. Es identificar: quién ataca, por qué lo hace y cómo opera, lo que permite comprender que los incidentes no son eventos aleatorios, sino el resultado de perfilamientos, patrones y campañas planificadas.

Cuando comprendes tu panorama de amenazas y el contexto en el que opera tu organización, puedes obtener beneficios clave como:

- Priorizar los riesgos que realmente son relevantes para la organización.

- Ajustar las estrategias de defensa con base en las TTPs de adversarios específicos.

- Fortalecer los controles de seguridad a partir de amenazas reales y observadas, no de supuestos.

Este entendimiento es lo que permite evolucionar de una postura de seguridad genérica a una defensa contextualizada, inteligente y significativamente más eficaz.

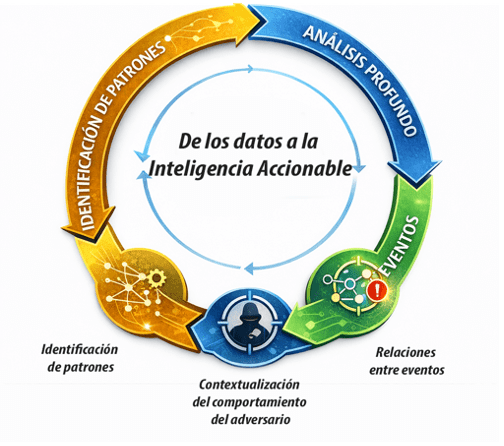

De los datos a la inteligencia accionable

La inteligencia de amenazas revela una diferencia fundamental: no toda la información es útil. Los datos aislados (Indicadores, Alertas, Reportes, Boletines) pierden su valor si no se analizan, correlacionan e interpretan en el contexto adecuado. La verdadera inteligencia se construye a partir de:

1- Análisis profundo.

2- Relaciones entre eventos.

3- Contextualización del comportamiento adversario.

4- Identificación de patrones.

Sin este proceso, las organizaciones corren el riesgo de actuar sobre ruido en lugar de sobre conocimiento. Cuando la información se convierte en inteligencia accionable, adquiere el poder de anticipar ataques, reducir los tiempos de detección y mitigar el impacto de incidentes futuros, lo que se traduce en resiliencia de la infraestructura.

De la reacción a la anticipación estratégica

La inteligencia de amenazas está impulsando un cambio transformador en la cultura de la ciberseguridad: pasar de una postura reactiva a una de anticipación estratégica de los riesgos. Este cambio no solo es necesario, sino también urgente. Nos permite comprender mejor el entorno de amenazas, detectar patrones antes de que se materialicen y actuar proactivamente para mitigar riesgos antes de que se conviertan en incidentes críticos.

Adoptar este enfoque proactivo proporciona a la organización capacidades clave que optimizan nuestra defensa:

- Identificacion de señales de actividad maliciosa antes de que se escalen a incidentes graves, lo que nos permite actuar antes de que afecten a la operación. ↩︎

- Evaluar las amenazas emergentes a nivel global y adaptar su impacto al contexto específico de la organización, anticipando posibles vectores de ataque. ↩︎

- Aprovechar los incidentes pasados para fortalecer nuestros controles y mejorar nuestra postura defensiva, garantizando que cada lección aprendida se convierta en una ventaja estratégica. ↩︎

Adoptar una estrategia proactiva de inteligencia de amenazas no solo mejora nuestra capacidad de respuesta ante incidentes, sino que también refuerza la preparación organizacional, reduce nuestra exposición al riesgo y aumenta la resiliencia frente a un panorama de amenazas cada vez más complejo y en constante evolución.

Capítulo 1: Threat Landscape and Cybersecurity Incidents

En el libro Incident Response with Threat Intelligence de Roberto Martínez, específicamente en el capítulo 1 titulado “Threat Landscape and Cybersecurity Incidents” (Panorama de amenazas e incidentes de ciberseguridad), el autor profundiza en cómo el panorama de las amenazas cibernéticas ha evolucionado hacia un entorno cada vez más complejo, dinámico e interconectado. Según Martínez, los ciberataques han dejado de ser eventos aislados para convertirse en campañas estructuradas, impulsadas por motivaciones diversas, entre ellas objetivos económicos, políticos y estratégicos.

Los actores de amenazas, ya sean grupos organizados o individuos, operan con una sofisticación creciente. Sus tácticas y técnicas son cada vez más avanzadas: utiliza herramientas especializadas y dirige sus esfuerzos hacia objetivos claramente definidos, lo que aumenta significativamente el impacto de sus acciones. Este fenómeno afecta a organizaciones de todos los tamaños y sectores, con consecuencias económicas y operativas de creciente magnitud. A pesar de esta creciente complejidad, muchas organizaciones aún se encuentran mal preparadas y reaccionan ante los incidentes solo cuando los daños ya son considerables.

Un ejemplo claro de esta vulnerabilidad organizacional se evidenció durante la pandemia de COVID-19 en 2019-2020. Mientras el mundo centraba su atención en la crisis sanitaria y muchas empresas se vieron obligadas a operar en un entorno de trabajo remoto, los controles de seguridad se relajaron, lo que permitió a los ciberdelincuentes aprovechar las nuevas condiciones. En este contexto, se produjo un aumento significativo de las campañas de phishing, malware, ransomware y fraude, debido a la dependencia de dispositivos personales, la falta de conciencia sobre buenas prácticas de seguridad y la brecha en la supervisión de las infraestructuras críticas.

Martínez también menciona ataques relevantes que reflejan la evolución de las motivaciones detrás de los ciberataques, como los ocurridos en hospitales y empresas farmacéuticas, así como el aumento de vulnerabilidades asociadas al teletrabajo. Estos casos resaltan no solo los riesgos financieros, sino también la dimensión política y estratégica de las amenazas, lo que subraya la necesidad de una comprensión profunda del contexto para una respuesta adecuada.

Además, el autor aborda incidentes significativos como los ataques de ransomware WannaCry y Petya/NotPetya. Estos ejemplos demuestran que, en algunos casos, el objetivo de los ciberataques no es simplemente obtener un rescate económico, sino provocar una interrupción masiva de las operaciones o distraer a las organizaciones mientras se llevan a cabo otros ataques o actividades encubiertas.

Entender el panorama de amenazas es, por tanto, un proceso continuo y esencial para cualquier organización que desee anticipar posibles ataques, mitigar sus efectos y responder de manera eficaz. En un entorno tecnológico en constante cambio, la capacidad de adaptarse y actuar rápidamente ante nuevas amenazas es fundamental para mantener la integridad y la resiliencia organizacionales.

Fuentes y Referencias

El contenido presentado en este artículo se apoya en material académico, bibliografía especializada y recursos profesionales enfocados en inteligencia de amenazas y respuesta a incidentes de ciberseguridad. A continuación, se listan las principales fuentes utilizadas:

Martínez, R. (2023). Incident Response with Threat Intelligence. O’Reilly Media.

Disponible en: https://learning.oreilly.com/library/view/incident-response-with/9781801072953/ (Consultado en enero de 2026).

Biblioteca Digital del Tecnológico de Monterrey – O’Reilly Learning.

Colección de libros y recursos especializados en ciberseguridad, gestión de incidentes y análisis de amenazas.

https://biblioteca.tec.mx/oreilly

ENISA – Informes de amenazas.

Análisis periódicos sobre tendencias y evolución de amenazas cibernéticas.

https://www.enisa.europa.eu/publications/enisa-threat-landscape-2025

Leave a comment